SRAM PUF:安全的硅指纹

“现如今,低成本且功能强大的密钥存储技术对于实现经济实惠且有效的安全系统至关重要。”

多年来,硅物理不可克隆功能 (PUF) 一直被视为一种稳步发展的有前途的创新安全技术。如今,基于静态随机存取存储器 (SRAM) 的 PUF 提供了成熟可行的安全组件,在商业产品中得到了广泛应用。 它们存在于各种设备中,从微型传感器、微控制器到高性能现场可编程门阵列 (FPGA) 以及用以保护金融交易、用户隐私和军事机密的安全元件中。今天,我们将介绍一种强大的物理不可克隆技术- Intrinsic ID的SRAM PUF技术。

物理不可克隆功能(PUF)的概念

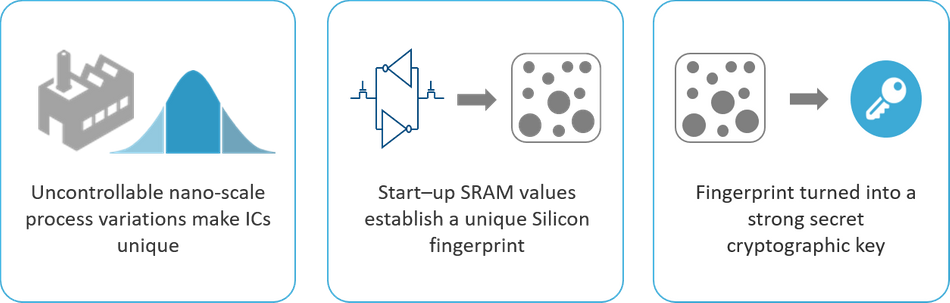

• PUF提供了一种验证电子设备或芯片,并利用其不可克隆的硅指纹生成加密密钥的方法。

• 它利用制造过程中不可控的深亚微米变化来获得稳定的、不可克隆的设备唯一标识。

SRAM PUF 技术的优势

· 无需编程加密或从外部获取熵。

· 断电时设备中不会存储任何秘密。

· 基于不可克隆的硅结构的密钥和标识符。

· 使用现有的标准硬件(SRAM) 作为PUF。

可靠性和认证

· 高级纠错功能。

· 基于多年跨技术节点和操作环境的广泛可靠性测试。

· 使用 SRAM PUF 的设备已通过政府审查以及EMVCo-Visa 和 CC EAL6+认证。

应用市场

· 智能卡、FPGA

· 传感器、微控制器

· 手机、汽车、物联网

基于SRAM的PUF介绍

由于深亚微米制造工艺的变化,集成电路 (IC) 中每个晶体管的物理特性都略有不同。这些导致了在电子特性方面微小但可测量的差异,例如晶体管阈值电压和增益系数。由于这些工艺变化在制造过程中不完全可控,因此这些物理设备的属性无法被复制或克隆。

阈值电压易受温度和电压等环境条件的影响,因此不能直接作为唯一密钥或标识符。

另一方面,SRAM 单元的行为取决于其晶体管阈值电压的差异。即使是最小的差异也会被放大,并推动 SRAM 单元进入两种稳定状态之一。因此,它的 PUF特征比基本阈值电压稳定得多,所以阈值电压差成为使用阈值电压构建标识符最直接和最稳定的方法。

SRAM PUF的特性

SRAM 存储器由多个SRAM单元组成。每个SRAM 单元由两个交叉耦合的反相器组成,每个反相器都由一个 p- 和 n- MOS 晶体管构成。当 SRAM 单元通电时,其逻辑状态由反相器中 p-MOS 晶体管的阈值电压之间的关系决定。首先开始导通的晶体管决定了结果,即逻辑0或1。

事实证明,由于阈值电压的随机差异,在每次 SRAM 通电时,每个 SRAM 单元都有自己的首选状态。这种偏好独立于相邻单元的偏好,并且独立于SRAM单元在芯片或晶圆上的位置。

因此,SRAM区域会产生独特且随机的0 /1模式。这种模式可以称为SRAM指纹,因为它在每个SRAM以及每个芯片上都是独一无二的,它可以作为一种PUF。

从SRAM PUF派生的密钥不存储“在芯片上”,而是仅在需要是“从芯片上”提取。这样,它们仅在非常短的时间窗口内出现在芯片中。当 SRAM 断电时,芯片上没有密钥,因此这种解决方案非常安全。

PUF 的可靠性

决定PUF行为的深亚微米工艺变化在制造过程中被锁定,之后不会再改变。 因此,SRAM单元的偏好是持久和稳定的,不随时间推移而改变。

但是,还是有一定程度的噪音存在。少数接近平衡的SRAM单元是不稳定的,它们的启动偏好似乎有一定的随机性。 因此,每次启动SRAM的时候,呈现模式都略有不同。这些噪声分量取决于温度、电压斜坡和操作环境。

基于 SRAM的PUF 响应的噪声已经在各种环境和铸造工艺下进行了详尽的表征和测试:

• 温度范围为 -55°C 至 +150°C(-67°F 至 300°F)

• 电压变化+/-20%

• 湿度高达 80%

• 3V/m 的 EMC 测试(EN55020 0.15–150 MHz 和 IEC 61000-4-3 80-1000MHz)

特别是SRAM PUF已通过与客户和合作伙伴的合作,获得了汽车、工业和军事用途的资格。

我们已经进行了数百万次测量,在所有情况下,基于 SRAM 的 PUF 响应的平均噪声水平低于15%。 尽管有这些噪音,但每次 SRAM 通电时,都可以为设备重建一个高熵,唯一且可靠的密钥。这可以通过应用纠错技术来完成,例如“辅助数据算法”[1] 或“模糊提取器”[2]。这些算法主要有两个功能:纠错和隐私放大,我们将在后文详细介绍。

纠错功能

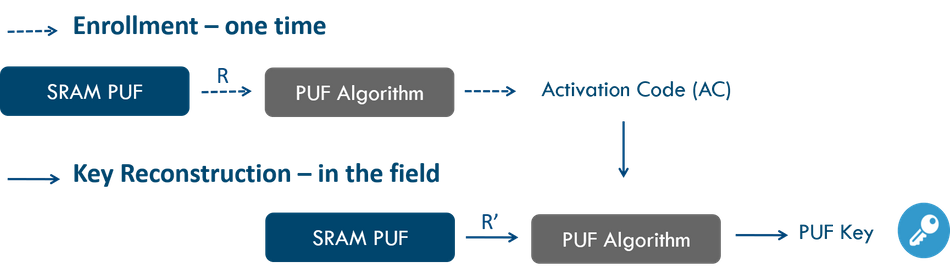

用于密码密钥重建的纠错技术需要注册阶段和重建阶段。 在注册阶段(一次性过程),PUF 响应被映射到纠错码的码字上。有关映射的信息存储在激活码 (AC) 或“帮助数据”中。AC的构造使其不会泄露关于密钥的任何信息。它应该存储在 PUF 算法可访问的内存中,但它可以存储在芯片外,因为它不敏感。对 AC 的任何更改,无论是否恶意,都将阻止密钥重建。AC仅对创建它的芯片有效。

每次设备运行身份验证协议并需要 PUF 密钥时,都会执行新的有噪的PUF测量,并从AC和此新PUF 响应中提取出无噪的PUF密钥,这称为重建阶段。注册和重建阶段如图2所示。

纠错算法的设计,可以获得错误率低于10-12 的重构密钥,而在平均噪声为 25% 的极端情况下,获得错误率小于10-9 的重构密钥。

隐私放大和安全功能

密钥提供安全性,是基于它们完全随机性导致的不可预测性。物理测量,例如 PUF 响应,具有高度的随机性,但通常不是完全均匀随机的。隐私放大算法则用来生成均匀随机的密钥。

通过将纠错算法和隐私放大算法相结合,一个1kByte的 SRAM PUF响应可以变成一个256位的均匀随机密钥,而一个完全随机的128位密钥只需要大约0.5kByte。一个典型的SRAM PUF包含如此大的熵---只需要几十个字节即可为电子芯片提供全球无冲突的唯一标识符,用作唯一(但有噪)的电子芯片ID (ECID) 或序列号。

客户的专门安全实验室和团队已经分析了Intrinsic ID的SRAM PUF对抗各种侵入式和非侵入式物理攻击的安全性,没有发现任何的弱点。利用扫描电子显微镜、激光、FIB 和探针的攻击也都以失败告终。边信道攻击也未导致任何敏感信息的泄露。

使用寿命

已对SRAM PUF 进行了加速老化测试,以研究噪声水平随时间的变化。通过使用专利抗老化技术[3],可以保证SRAM PUF技术25年的使用寿命。

SRAM PUF 实施案例 – QuiddiKey 和 BroadKey

Intrinsic ID产品已经将上述的纠错、随机提取、安全对策和抗老化技术结合到其产品中。从 SRAM PUF 中提取加密密钥非常安全的方式。它们或以硬件IP(网表)的形式,如QuiddiKey®;或以固件(ANSI C代码)的形式,如BroadKey™,或通过使用 BroadKey 的硬件接口将两种形式相结合。如果集成了硬件加速器,这种软硬件结合的混合解决方案可以提供极高的效率,例如把(a-)对称加密与 SRAM PUF 技术相结合。

硬件 IP 灵巧而快速——大约 25000门/50000个周期连接到常见接口,例如 AMBA® AHB、APB 以及专有接口。逻辑中包含内置的自测 (BIST)、诊断和自检,驱动程序用以简化与软件的集成。由于它是纯数字的单时钟逻辑,因此可以很容易地与任何技术进行结合。

软件参考应用从 4KB 的代码开始,可用于各主要平台,例如 ARM®、ARC®、Intel®、MIPS 和 RISC-V。软件实现可通过固件升级的方式在现有产品中添加PUF 技术。Intrinsic ID产品还提供与 ARM® TrustZone® 预集成的 BroadKey 版本。

QuiddiKey 硬件和 BroadKey 软件解决方案均可针对低占用空间、低延迟或低内存使用进行优化,具体取决于应用程序。再利用或与现有的加密内核和随机数生成器集成可以进一步提高性能并减少占用空间。Intrinsic ID的解决方案附带全面的产品规格和集成指导,包括提供给应用程序程序员的API 用法的参考码。

这些Intrinsic ID产品使用未初始化的 SRAM。 这可以是一个单独的SRAM块或大块的现有SRAM 的一部分,标准 SRAM 就够了。 要存储激活码 (AC),则需要访问存储介质。 这可以是嵌入的非易失性内存 (NVM),板上的一个单独内存,例如闪存或云存储。 对于固件版本BroadKey,则需要一个具有C编译器的微控制器。 PUF 算法可以存储在任何 NVM 中,例如闪存、ROM。

请注意,SRAM 可以嵌入在几乎所有微处理器和系统芯片上的在每个技术节点中,是标准制造过程的一部分。无需耗时的资格认证和芯片测试,因为Intrinsic ID及其合作伙伴的广泛测试表明,该技术可以可靠地缩小到当前可用的最小技术节点。

基于SRAM的PUF整体解决方案也可以从半导体公司购买。 它们已经部署在各种微控制器、FPGA 和智能卡控制器中。在其它市场,软件实施[4] 已使该技术能够快速部署,甚至作为改造解决方案。 另外,Intrinsic ID与领先的半导体公司合作,开发了用于保护嵌入式系统、传感器和控制器的解决方案。

结论

基于SRAM的物理不可克隆功能已在商业产品中成功实现。 SRAM PUF将高安全性和可靠性与低成本、低占用空间设计和易实施性相结合,已经部署在许多设备中,从微型微控制器、传感器到高性能的 FPGA 和安全元件。

大量的实施一致证明了该技术的可靠性和安全性。 SRAM PUF 是一项基于坚实的理论基础,专为安全性而设计的成熟且强大的技术。 SRAM PUF 已经在高安全性市场中获得了口碑,现在从低成本物联网应用到政府、国防到支付行业的高端安全解决方案等市场中都获得了广泛的关注。

有关SRAM PUF 部署的更多信息,请访问我们的供货商网站:

https://www.intrinsic-id.com/

https://www.jupiter-semi.com/

或联系我们的BD商务经理:

Jerry Liu 博士, Email: jerry.liu@jupiter-semi.com

参考文献

[1] J.-P. Linnartz and P. Tuyls, "New shielding functions to enhance privacy and prevent misuse of biometric templates," in International Conference on Audio and Video-based Biometric Person Authentication (AVBPA'03), ser. LNCS, J. Kittler and M. S. Nixon, Eds., vol. 2688. Heidelberg: Springer-Verlag, 2003, pp. 393–402.

[2] X. Boyen, "Reusable cryptographic fuzzy extractors," in ACM Conference on Computer and Communications Security (CCS'04). New York, NY, USA: ACM, 2004, pp. 82–91. AND Y. Dodis, L. Reyzin, and A. Smith, "Fuzzy extractors: How to generate strong keys from biometrics and other noisy data," in EUROCRYPT'04, ser. LNCS, C. Cachin and J. Camenisch, Eds., vol. 3027. Heidelberg: Springer-Verlag, 2004, pp. 523–540.

[3] R. Maes and V. van der Leest, "Countering the effects of silicon aging on SRAM PUFs", Proc. IEEE Int. Symp. Hardw.-Oriented Secur. Trust (HOST), pp. 148-153 available at https://www.intrinsic-id.com/wp-content/uploads/2017/05/PUF_aging.pdf

[4] H.Hodson – New Scientist, "Silicon fingerprint on chips could make any gadget unhackable" June 6, 2016 https://www.newscientist.com/article/mg23030771-400-physical-quirks-in-silicon-chips-are-key-to-unhackable-devices/ or "Chip design quirks make our lives more secure" in the June 11 printed issue page 24.

产业观察:上市潮来临,国产GPU还需面对五大挑战

专利申请

专利申请

知识产权质押融资

知识产权质押融资

专利地图分析

专利地图分析

版权登记

版权登记

集成电路布图设计

集成电路布图设计

商标交易

商标交易

商标申请

商标申请

专利交易

专利交易

专利无效

专利无效

热门评论